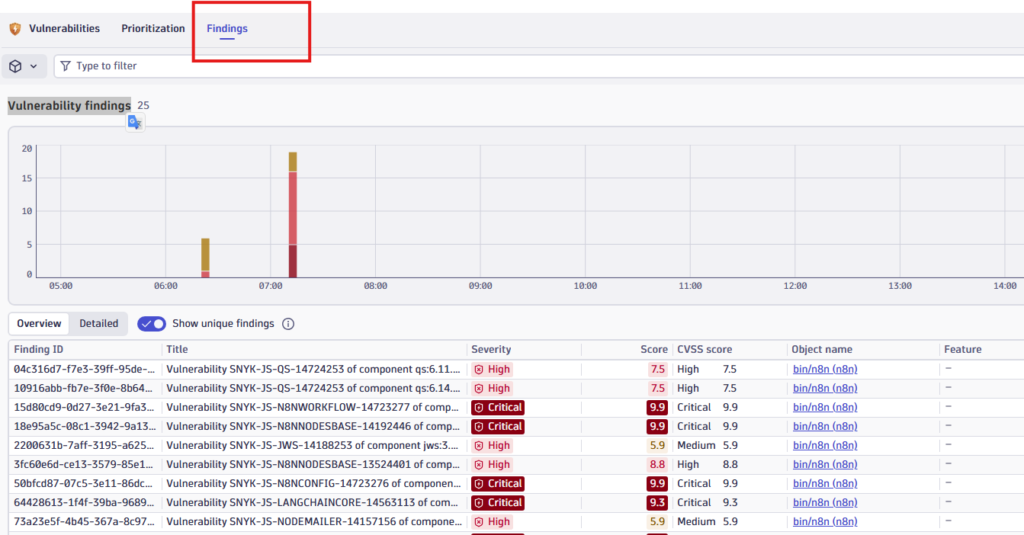

Nueva funcionalidad: Findings

Dynatrace ha incorporado recientemente una nueva pestaña llamada Findings en su aplicación de Vulnerabilities. Esta funcionalidad complementa la vista tradicional de «Prioritization» ofreciendo un nivel de detalle mucho más granular sobre las vulnerabilidades detectadas.

Mientras que la vista anterior mostraba problemas de seguridad agrupados (por ejemplo: «CVE-2025-68668 afecta a 5 process groups»), la nueva pestaña Findings expone cada hallazgo individual a nivel atómico, proporcionando información detallada sobre cada ocurrencia específica de una vulnerabilidad.

Conceptos básicos: ¿Qué es un CVE?

CVE (Common Vulnerabilities and Exposures) es un sistema de identificación estándar para vulnerabilidades de seguridad conocidas públicamente. Cada CVE recibe un identificador único con el formato CVE-YYYY-NNNNN (por ejemplo: CVE-2025-68668).

Utilidad del sistema CVE

- Identificación única de vulnerabilidades de seguridad

- Facilita la comunicación entre equipos y organizaciones

- Permite la consulta en bases de datos públicas especializadas

- Coordina el desarrollo y despliegue de parches de seguridad

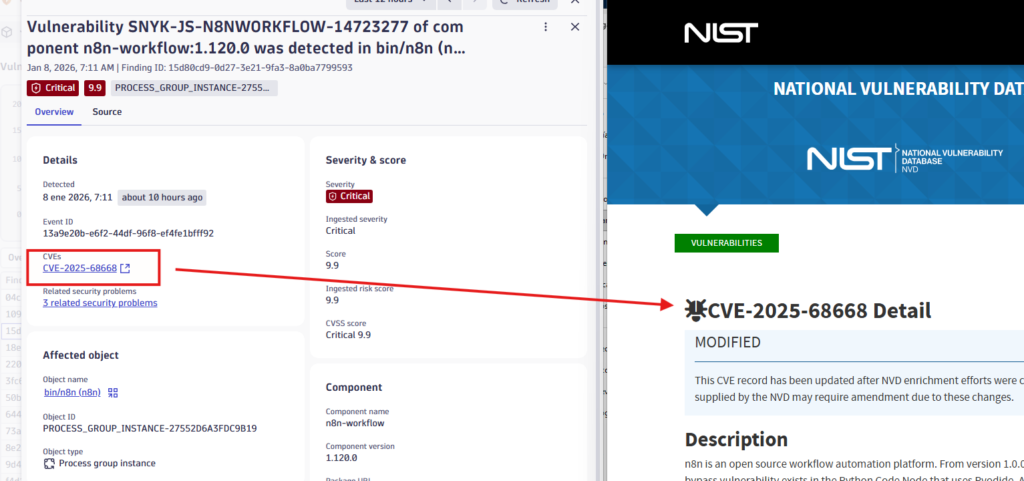

Las bases de datos más utilizadas para consultar información sobre CVEs son CVE MITRE y NVD (National Vulnerability Database).

El contexto: Gestión fragmentada de vulnerabilidades

En entornos empresariales modernos, la gestión de vulnerabilidades presenta varios desafíos:

Fragmentación de datos: Las organizaciones suelen utilizar múltiples herramientas de seguridad (scanners de contenedores, análisis de código estático, herramientas de SCA), cada una generando sus propios informes.

Dificultad de priorización: Las listas extensas de vulnerabilidades dificultan la identificación de cuáles representan riesgos reales en el entorno de producción.

Falta de contexto: Los informes tradicionales raramente proporcionan información sobre el contexto de ejecución, dependencias reales o impacto en el negocio.

Correlación manual: La necesidad de correlacionar información entre diferentes fuentes consume tiempo significativo de los equipos de seguridad.

Estos factores complican la toma de decisiones sobre qué vulnerabilidades remediar primero y cómo asignar recursos de manera eficiente.

Capacidades de la funcionalidad Findings

La nueva pestaña Findings de Dynatrace proporciona las siguientes capacidades:

1. Vista consolidada multifuente

Integra hallazgos de seguridad tanto de Dynatrace Runtime Vulnerability Analytics como de herramientas externas integradas (como Snyk, Trivy u otros scanners), presentándolos en una única interfaz unificada.

2. Información detallada a nivel atómico

Cada finding individual incluye:

- Identificador CVE específico de la vulnerabilidad

- Componente afectado con versión exacta (ejemplo:

axios:1.6.0) - Timestamp de detección preciso

- Nivel de severidad (Critical, High, Medium, Low)

- Disponibilidad de remediación y versión recomendada

- Contexto de ejecución (proceso, host, namespace, etc.)

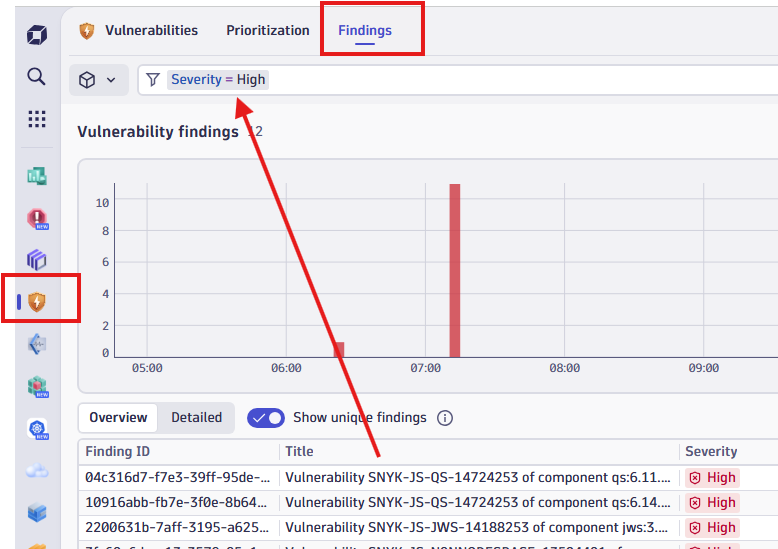

3. Capacidades de filtrado avanzadas

Sistema de filtros que permite segmentar por:

- CVE específico o patrón

- Score CVSS o Dynatrace Security Score

- Componente o librería vulnerable

- Entidad afectada (process group, host, contenedor)

- Estado de remediación

- Metadatos personalizados (namespace, etiquetas, etc.)

4. Deduplicación inteligente

Cuando múltiples fuentes detectan la misma vulnerabilidad, el sistema consolida la información eliminando duplicados y presentando una vista coherente del hallazgo.

5. Análisis temporal

Visualización de la evolución de vulnerabilidades a lo largo del tiempo mediante gráficas interactivas, permitiendo identificar tendencias y medir la efectividad de las acciones de remediación.

Ejemplo práctico: Análisis de findings

Para ilustrar el funcionamiento de esta funcionalidad, consideremos un escenario típico: un entorno que ejecuta aplicaciones Node.js con múltiples dependencias.

Estructura de la información

Al acceder a la pestaña Findings, se presenta una tabla con los siguientes datos clave:

Finding ID: Identificador único del hallazgo

Title: Descripción de la vulnerabilidad (incluye CVE y componente)

Severity: Nivel de criticidad con código de colores

Score: Puntuación CVSS o Dynatrace Security Score

Object name: Entidad afectada (proceso, host, contenedor)

Detected: Timestamp de detección

Categorización por severidad

Los findings se clasifican típicamente en:

- Critical (9.0-10.0): Requieren atención inmediata

- High (7.0-8.9): Prioridad alta de remediación

- Medium (4.0-6.9): Remediación planificada

- Low (0.1-3.9): Seguimiento y evaluación

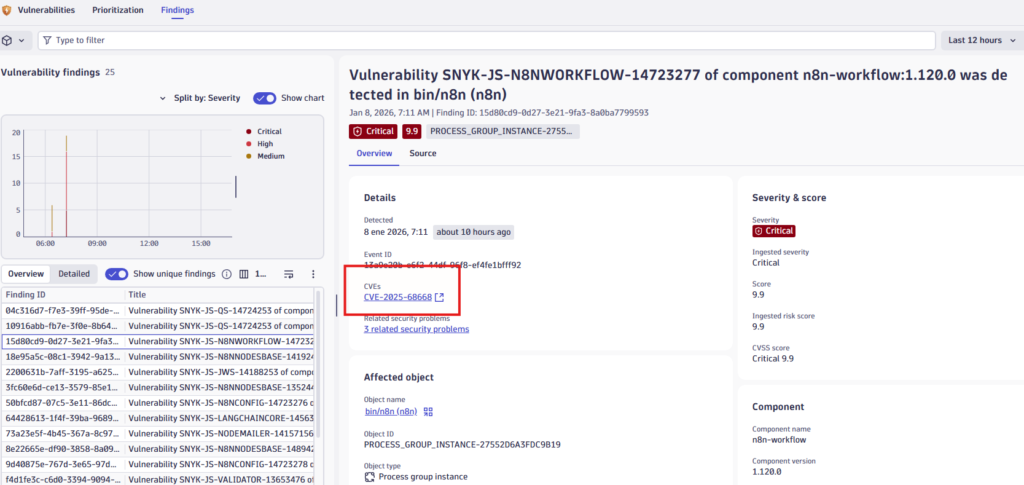

Análisis detallado

Al seleccionar un finding específico, se accede a información completa:

- CVE: Enlace directo a bases de datos de vulnerabilidades

- Affected object: Proceso o componente específico afectado

- Component: Librería o paquete vulnerable con versión exacta

- Package URL: Identificador estándar del paquete

- Related security problems: Otros findings relacionados

- Finding provider: Fuente de detección (Dynatrace, Snyk, etc.)

Esta información permite a los equipos de seguridad:

- Evaluar el riesgo real en su contexto específico

- Identificar la ruta de remediación más eficiente

- Coordinar acciones entre equipos de desarrollo y operaciones

- Documentar el proceso de resolución

Casos de uso principales

1. Investigación y análisis forense

Cuando se detecta una vulnerabilidad en producción, Findings permite:

- Visualizar todos los hallazgos relacionados con un CVE específico

- Identificar todos los componentes y servicios afectados

- Revisar el histórico de detección

- Analizar intentos previos de remediación

2. Validación cruzada de herramientas

En entornos donde se utilizan múltiples soluciones de seguridad:

- Comparación de detecciones entre diferentes scanners

- Identificación de falsos positivos o negativos

- Evaluación de la cobertura de cada herramienta

- Optimización del stack de seguridad

3. Remediación segmentada

La capacidad de filtrado permite crear estrategias de remediación específicas:

- Por entorno (producción, staging, desarrollo)

- Por namespace en Kubernetes

- Por criticidad y disponibilidad de parche

- Por equipo o proyecto responsable

4. Automatización y workflows

La integración con Grail (la base de datos de Dynatrace) permite:

- Creación de dashboards personalizados

- Configuración de alertas basadas en criterios específicos

- Integración con pipelines CI/CD

- Automatización de procesos de remediación

- Generación de reportes para auditorías y compliance

5. Métricas y KPIs de seguridad

Seguimiento de la evolución temporal para:

- Medir tiempo medio de detección y remediación

- Comparar métricas entre equipos o proyectos

- Evaluar la efectividad de las políticas de seguridad

- Generar reportes ejecutivos con datos cuantificables

Requisitos y configuración inicial

Prerrequisitos técnicos

- Suscripción: Dynatrace Platform Subscription (DPS)

- Configuración: Runtime Vulnerability Analytics (RVA) habilitado

- Permisos IAM:

- Read Entities

- Read Security Events

- User policy: Admin, Pro, o Standard User

Configuración de permisos

Para habilitar el acceso al servicio de vulnerabilidades:

- Crear grupo en Identity & Access Management

- Asignar políticas:

- Read Entities

- Read Security Events

- Política de usuario correspondiente

- Añadir usuarios al grupo creado

Acceso a Findings

La funcionalidad está disponible en:

Security → Vulnerabilities → Findings (pestaña)

Filtros recomendados para comenzar

Para priorización inmediata:

Severity = Critical AND Remediation available = true

Para análisis por componente:

Component name = <nombre_componente>

Para seguimiento temporal:

Detected = Last 7 days

Evolución futura de la funcionalidad

Según el roadmap publicado por Dynatrace, se planean las siguientes mejoras:

Capacidades de agrupación flexible

- Agrupación de findings por CVE

- Agrupación por componente vulnerable

- Agrupación por entidad u objeto afectado

Estas capacidades facilitarán el análisis agregado y la identificación de patrones, permitiendo respuestas más eficientes a vulnerabilidades que afectan a múltiples componentes o servicios de manera similar.

Evaluación de la funcionalidad

Ventajas principales

Visibilidad granular: La capacidad de analizar cada hallazgo individual proporciona un nivel de detalle sin precedentes para equipos de seguridad.

Unificación de fuentes: La consolidación de múltiples herramientas en una única vista reduce significativamente el tiempo dedicado a correlación manual.

Accionabilidad: La información detallada sobre remediación y el contexto completo facilitan la toma de decisiones y la priorización efectiva.

Integración con plataforma: Al estar construido sobre Grail, se integra naturalmente con el resto del ecosistema de Dynatrace, permitiendo análisis avanzados y automatización.

Consideraciones de implementación

Adopción gradual: Para organizaciones sin experiencia previa en análisis detallado de vulnerabilidades, puede requerir un período de adaptación.

Volumen inicial de datos: En entornos que no han realizado escaneos exhaustivos previamente, el número de findings puede ser considerable inicialmente.

Dependencia de cobertura: La efectividad está directamente relacionada con la cobertura del monitoreo (presencia de OneAgent en todos los componentes críticos).

Aplicabilidad

Esta funcionalidad resulta especialmente valiosa para:

- Organizaciones con múltiples equipos de desarrollo

- Entornos con stack tecnológico diverso

- Empresas sujetas a requisitos de compliance estrictos

- Equipos de seguridad que buscan automatizar procesos de remediación

- Infraestructuras que utilizan múltiples herramientas de seguridad

Referencias y documentación

Documentación oficial de Dynatrace

- Vulnerabilities App – Overview

- Explore Findings – Guía completa

- Prioritize Vulnerabilities

- Address Remediation

- Manage Results

Artículos técnicos de Dynatrace

- Introducing Findings – Anuncio oficial

- Supply Chain Security with Dynatrace

- CISA KEV Catalog Integration

- Runtime Vulnerability Analytics Experience

Bases de datos de vulnerabilidades

- CVE MITRE – Base de datos oficial de CVEs

- NVD – National Vulnerability Database – NIST vulnerability database

- CISA KEV Catalog – Catálogo de vulnerabilidades explotadas conocidas

Conclusión

La funcionalidad Findings de Dynatrace representa un avance significativo en la gestión de vulnerabilidades para entornos empresariales modernos. Al proporcionar visibilidad granular, consolidación de múltiples fuentes y capacidades de análisis avanzadas, aborda directamente los desafíos de fragmentación y complejidad que enfrentan los equipos de seguridad actuales.

La integración con la plataforma Grail de Dynatrace y las capacidades de automatización hacen de Findings una herramienta especialmente valiosa para organizaciones que buscan madurar sus prácticas de seguridad y establecer procesos de remediación eficientes y medibles.

Para equipos que gestionan infraestructuras complejas, utilizan múltiples herramientas de seguridad, o enfrentan requisitos estrictos de compliance, esta funcionalidad ofrece capacidades que pueden transformar significativamente la eficiencia y efectividad de sus operaciones de seguridad.