El modelo multi-tenant en Dynatrace permite a MSPs y grandes organizaciones segmentar entornos de forma segura y escalable, combinando aislamiento fuerte entre tenants con segmentación lógica mediante management zones.

A través de cuentas, entornos (environments), management zones e IAM, es posible dar a cada cliente, negocio o equipo una visión propia, sin perder el contexto end-to-end. (docs.dynatrace.com)

Este artículo propone patrones concretos de diseño multi-tenant en Dynatrace y ejemplos prácticos orientados a entornos complejos.

Introducción

Para un MSP o una organización con múltiples unidades de negocio, el reto no es solo observar todo, sino hacerlo con aislamiento, gobierno y escalabilidad. Cada cliente o BU quiere su propia vista, sus propios dashboards y, a menudo, su propio cumplimiento normativo; pero el proveedor necesita una plataforma única y estándar.

Antes de continuar: ¿qué es un MSP?

MSP (Managed Service Provider) es un proveedor de servicios gestionados que administra de forma continua la infraestructura, aplicaciones o servicios IT de diversos clientes mediante contratos de soporte u observabilidad. En un escenario de Dynatrace, un MSP suele gestionar múltiples clientes, cada uno con sus propias aplicaciones, entornos, dashboards y requisitos de seguridad, por lo que necesita un modelo multi-tenant eficaz.

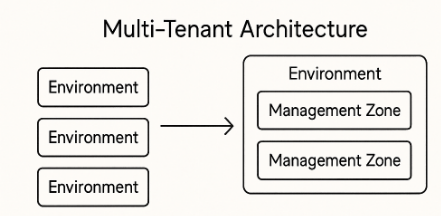

Dynatrace ofrece un modelo multi-tenant basado en tres pilares:

- Tenants / Environments: instancias lógicamente aisladas dentro de un cluster Dynatrace (SaaS o Managed), cada una con su propia configuración, datos y usuarios.(community.dynatrace.com)

- Management zones: segmentación lógica dentro de un entorno, basada en reglas y tags, que define qué partes del entorno ve cada grupo de usuarios.(docs.dynatrace.com)

- Identity & Access Management (IAM): control centralizado de cuentas, grupos, permisos y, si se desea, SSO con herramientas como Microsoft Entra ID.(docs.dynatrace.com)

Combinando estos elementos, podemos construir una arquitectura multi-tenant robusta para cientos de clientes o unidades de negocio, manteniendo el control operativo y la seguridad de datos.

Arquitectura multi-tenant en Dynatrace

Cuenta, tenants y entornos

En Dynatrace SaaS, un tenant suele equivaler a un environment: una instancia aislada donde se almacenan y procesan todos los datos de observabilidad de ese dominio (métricas, trazas, logs, sesiones de usuario, etc.).(community.dynatrace.com)

Cada environment tiene:

- Su propia configuración (alertas, reglas de tagging, integraciones, SLOs, dashboards).

- Su propio espacio de datos y retención.

- Su propio conjunto de usuarios y grupos (aunque gestionados a través de la cuenta).

Dynatrace ha reforzado este aislamiento añadiendo almacenamiento separado y claves de cifrado únicas por tenant, de forma que los datos están segregados ya a nivel de almacenamiento y cifrado.(docs.dynatrace.com)

Para un MSP, esto significa que se puede ofrecer a cada cliente un entorno completamente separado, incluso con políticas de retención o configuración específicas, sin mezclar datos con otros clientes.

Management zones como “sub-tenants” lógicos

Dentro de un mismo environment, las management zones permiten definir subconjuntos de entidades (aplicaciones, servicios, hosts, procesos, logs, métricas) mediante reglas basadas en tags y metadatos.(docs.dynatrace.com)

Características clave:

- Se basan en reglas dinámicas: por ejemplo, incluir todos los hosts con

env=prodycliente=ACME. - Se actualizan automáticamente cuando aparecen nuevas entidades que cumplen las reglas.(dynatrace.com)

- Se usan como filtro global en la UI, afectando a vistas, dashboards, problemas (problems), SLOs y logs.(docs.dynatrace.com)

- Se pueden asignar a grupos de usuarios para limitar qué parte del entorno pueden ver y gestionar.

En la práctica, una management zone bien diseñada se comporta como un “sub-tenant” lógico dentro de un entorno más grande.

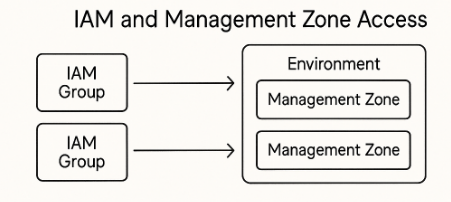

IAM y SSO para multi-tenant a escala

El Account Management permite crear grupos de usuarios, asignarles permisos a entornos y management zones, y exponer Dynatrace a través de SSO (por ejemplo, con Microsoft Entra ID).(docs.dynatrace.com)

Para MSPs y grandes organizaciones, esto habilita:

- Grupos por cliente: cada uno con acceso solo a su tenant o a sus management zones.

- Grupos por rol: “Ops”, “Dev”, “Security”, con diferentes niveles de permiso (lectura, configuración, administración).

- Integración con directorios corporativos, reduciendo el overhead de gestionar usuarios manualmente.

Patrones de diseño multi-tenant para MSPs y grandes organizaciones

Patrón 1: un entorno por cliente (aislamiento fuerte)

Adecuado cuando:

- Hay requerimientos de cumplimiento o contratos que exigen segregación estricta de datos.

- Cada cliente tiene volúmenes elevados de tráfico.

- Se desean políticas de retención y configuración muy diferenciadas.

Diseño típico:

- Environment “Cliente-ACME-Prod”

- Environment “Cliente-ACME-NonProd”

- Grupos IAM específicos por cliente, con permisos solo sobre sus environments.

- Gestión centralizada desde la cuenta del MSP.

Ventajas:

- Aislamiento fuerte (incluido a nivel de almacenamiento y cifrado).(docs.dynatrace.com)

- Menos riesgo de filtrado de datos entre clientes.

- Mayor flexibilidad para parametrizar cada entorno.

Inconvenientes:

- Mayor número de entornos que gestionar (configuración, tokens, integraciones).

- Necesidad de automatización (API, Terraform, configuración como código) para escalar.(dynatrace.com)

Patrón 2: un entorno por región o BU con management zones por cliente

Adecuado cuando:

- Hay muchos clientes pequeños/medianos con bajo volumen de datos.

- Los requisitos de cumplimiento permiten compartir cluster/entorno.

- Se desea optimizar costes y simplificar el despliegue de OneAgents y ActiveGates.(devopsschool.com)

Diseño típico:

- Environment “MSP-Europa”

- Management zone “Cliente-ACME”

- Management zone “Cliente-BETA”

- Environment “MSP-EEUU”

- Management zone “Cliente-DELTA”

Cada management zone se define por tags como cliente=ACME o tenantId=1234 aplicados a hosts, procesos y servicios.

Ventajas:

- Menos entornos que administrar.

- Trazabilidad end-to-end entre servicios de distintos clientes (si comparten infraestructura).

- Escalabilidad operativa si se controla bien el tagging.(docs.dynatrace.com)

Inconvenientes:

- Los datos de varios clientes coexisten en el mismo environment (aunque segmentados por management zones).

- Requiere disciplina fuerte de tagging para evitar fugas de visibilidad.

Patrón 3: modelo híbrido

En la práctica, muchos MSPs y grandes organizaciones combinan ambos enfoques:

- Clientes estratégicos o regulados → entorno dedicado.

- Clientes “long tail” o pequeños → entorno compartido con management zones por cliente.

Este modelo híbrido ofrece un buen equilibrio entre seguridad, escalabilidad y coste operativo.(Penntech IT Solutions)

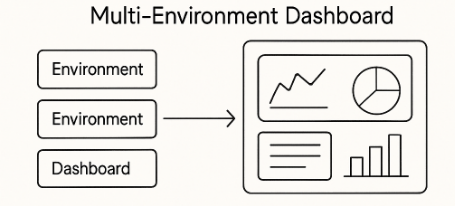

Vista unificada: dashboards multi-entorno para el MSP

Aunque los datos estén separados por entornos, Dynatrace permite construir dashboards multi-environment, conectando varios entornos remotos y agregando sus métricas y eventos en una sola vista.(docs.dynatrace.com)

Ventajas para el MSP:

- “Single pane of glass” con KPIs clave por cliente (SLOs, consumo, problemas abiertos).

- Comparar salud entre clientes, regiones o BUs.

- Paneles internos para NOC/SoC del MSP, sin necesidad de dar acceso cruzado entre clientes.

El acceso se realiza mediante tokens con el scope adecuado para leer datos remotos, respetando en todo momento los permisos definidos en cada environment.(docs.dynatrace.com)

Buenas prácticas de diseño multi-tenant en Dynatrace

- Definir claramente el modelo de tenant antes de desplegar OneAgents

Decide qué significa “tenant” en tu organización: cliente, BU, región, producto… Esto influirá en cómo estructurar entornos y en la estrategia de tags. - Tagging consistente y automatizado

- Utiliza tags automáticos basados en metadatos (cloud, Kubernetes, procesos, etiquetas de host).(docs.dynatrace.com)

- Estandariza nombres:

cliente,bu,env,region, etc. - Aplica naming conventions coherentes con tus tenants (por ejemplo,

cliente=ACME).

- Management zones por responsabilidad, no solo por cliente

Además de zonas por cliente, crea zonas por:- Equipo (por ejemplo, “Equipo-Backend-ACME”).

- Dominio técnico (por ejemplo, “Plataforma-Kubernetes-Europa”).

- Criticidad (por ejemplo, “Core-Banking-Prod”).

- Seguridad primero: principio de menor privilegio

- Asigna a cada grupo el acceso mínimo necesario a entornos y management zones.(docs.dynatrace.com)

- Usa SSO y grupos de directorio para reducir la creación manual de usuarios.

- Aprovecha el aislamiento por tenant y cifrado específico por entorno para clientes regulados.(docs.dynatrace.com)

- Automatización como requisito, no como “nice to have”

Para escalar a decenas o cientos de tenants:- Gestiona entornos, políticas y management zones vía API y Terraform.(registry.terraform.io)

- Versiona la configuración (dashboards, alertas, tags) como código.

- Integra Dynatrace en pipelines de onboarding de nuevos clientes.

Ejemplos prácticos (sin datos sensibles)

Ejemplo 1: MSP con entorno compartido en Europa

Escenario:

- MSP con 50 clientes en Europa, todos de tamaño medio.

- No hay restricciones regulatorias que obliguen a separar entornos.

Diseño:

- Environment único:

MSP-EUROPA. - Tagging estándar:

cliente=ACME|BETA|DELTAenv=prod|pre|devregion=eu-west-1|onprem-bilbao

- Management zones:

- “Cliente-ACME”: entidades con

cliente=ACME. - “Cliente-ACME-Prod”: entidades con

cliente=ACME AND env=prod. - “MSP-NOC-Global”: todas las entidades (para el equipo NOC del MSP).

- “Cliente-ACME”: entidades con

Grupos IAM:

Cliente-ACME-View: acceso de solo lectura a las zones de ACME.MSP-Admin: acceso completo al entorno y todas las zones.

Resultado:

- Cada cliente ve “su Dynatrace” filtrado por su management zone.

- El MSP mantiene visibilidad completa y puede correlacionar incidencias compartidas (por ejemplo, un proveedor común de red).

Ejemplo 2: gran organización con BU regulada

Escenario:

- Corporación con varias BUs, una de ellas sujeta a regulación estricta (por ejemplo, banca).

- El área regulada exige segregación de datos y controles de acceso más estrictos.

Diseño:

- Environment

Corp-Banking-Prod: dedicado a la BU bancaria. - Environment

Corp-Resto-Prod: para el resto de BUs. - En

Corp-Resto-Prod, management zones por BU (BU-Industria,BU-Retail, etc.). - En

Corp-Banking-Prod, management zones más finas por dominio (canales digitales, core bancario, backoffice) pero siempre dentro del mismo entorno aislado.

Seguridad:

- Grupos con acceso exclusivo a

Corp-Banking-Prod. - Configuración de retención y cifrado acorde con requisitos específicos del área regulada.(docs.dynatrace.com)

Resultado:

- Se cumple el requisito de segregación de datos para la BU regulada.

- Se mantiene una operación eficiente para el resto de BUs con un enfoque más compartido.

Ejemplo 3: dashboard multi-entorno para el equipo central del MSP

Escenario:

- El MSP tiene 20 entornos dedicados (uno por gran cliente) y un entorno compartido para clientes pequeños.

- Un equipo central de “Service Management” quiere un panel global.

Diseño:

- En el entorno

MSP-Internal, se configuran remote environments apuntando a cada environment de cliente.(docs.dynatrace.com) - Se construye un dashboard con tiles que consultan:

- Número de problemas abiertos por cliente.

- Estado de SLO críticos agregados.

- Uso de consumo o volumen de datos (como input para facturación).

Resultado:

- El MSP tiene una visión global sin exponer datos entre clientes.

- Se facilita el reporting y la priorización de incidentes cross-tenant.

Conclusión y CTA final

El modelo multi-tenant en Dynatrace no se limita a “varios entornos”; es una combinación de entornos aislados, management zones bien diseñadas, IAM robusto y automatización, que permite a MSPs y grandes organizaciones ofrecer observabilidad como servicio de forma segura, escalable y gobernada.

Elegir entre un enfoque de entorno por cliente, entorno compartido con management zones o un modelo híbrido depende de:

- Requisitos de seguridad y cumplimiento.

- Volumen de datos y complejidad técnica.

- Capacidad de automatización y gobierno de la plataforma.

Si estás diseñando (o rediseñando) tu arquitectura multi-tenant en Dynatrace, el siguiente paso práctico es:

- Definir claramente qué es “tenant” para tu organización.

- Mapear ese concepto a entornos y management zones.

- Formalizar estándares de tagging, permisos y automatización.

A partir de ahí, construye un piloto con 1–2 clientes/unidades de negocio y valida el modelo antes de extenderlo al resto.